Das GUUG-Frühjahrsfachgespräch 2015

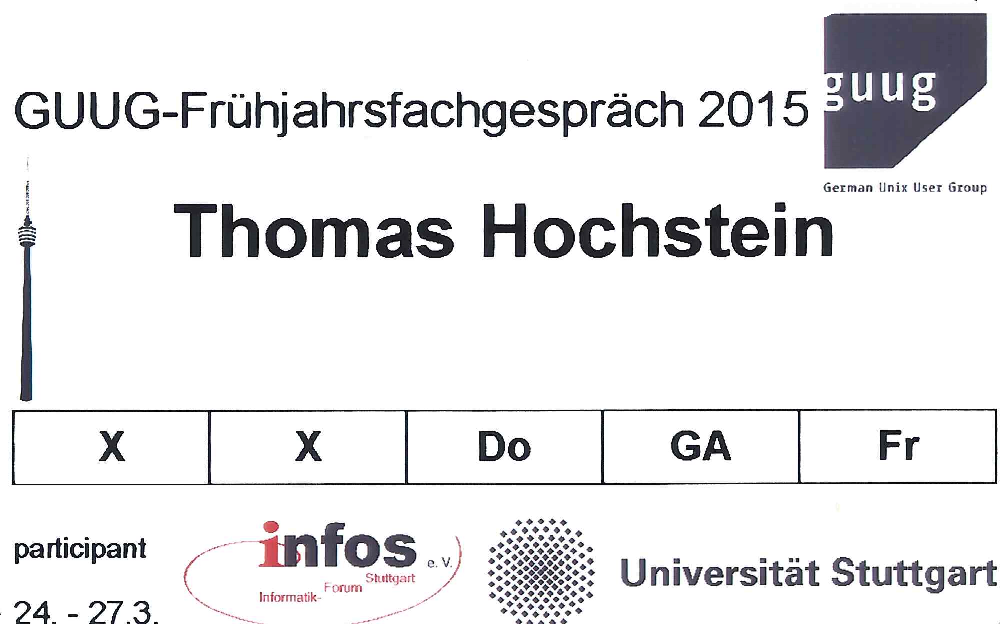

Wie bereits berichtet war ich dieses Jahr zum ersten Mal beim Frühjahrsfachgespräch der GUUG, eine Konferenz bzw. ein Kongress “für Profis im Bereich Unix, Netze und IT-Sicherheit”, das/die/der in diesem Jahr vom 26.-27.03.2015 (mit zwei vorgeschalteten Tutorial-Tagen) in Stuttgart stattfand.

Leider habe ich die Keynote von Kris Köhntopp verpasst, die man aber glücklicherweise online mit allen Folien und Kommentaren nachlesen kann, was hiermit dringend empfohlen sei. Dennoch habe ich eine Menge interessanter Eindrücke mitgenommen.

Docker-Security

Den Anfang machte für mich Nils Magnus mit seinem Vortrag über Docker-Security, in dem er die verschiedenen denkbaren Angriffsvektoren darstellte, die man im Blick haben sollte, wenn man Docker-Container produktiv einsetzt. Für mich ergab das zunächst einmal auch einen ersten Überblick über die technische Umsetzung von Containern überhaupt, der dann später in Erkan Yanars Beitrag noch vertieft wurde.

Wissenswertes über GnuPG 2.1 …

… wusste Werner Koch, der Hauptentwickler von GnuPG, zu berichten. Ich habe davon mitgenommen, dass in der neuen Version die Schlüsselverwaltung komplett gpgagent zufällt und damit die bekannte Datei secring.gpg, in der sich die privaten Schlüssel bislang befinden, entfällt. Außerdem kann gpgagent neben GPG-Schlüsseln auch SSH-Keys cachen und damit ssh-agent ersetzen.

gpgagent kann zudem auf dem lokalen Client betrieben werden, während Daten auf einem entfernten System (Server) signiert oder verschlüsselt werden. Das verhindert die Übertragung des privaten Schlüssels auf den möglicherweise nicht vertrauenswürdigen Server, vermindert Übertragungszeiten beim Signieren oder Verschlüsseln großer Datenmengen (die nicht vom Server auf den Client und dann ggf. zurück übertragen werden müssen) und ermöglicht schließlich auch den Einsatz von Smartcards.

Schließlich bietet GnuPG elliptische Kurven (ECC, Eliiptic Curve Cryptography) an.

Mehr Informationen über GnuPG gibt es im GnuPG-Wiki, und auch die Vortragsfolien kann man nachlesen.

SSL-Absicherung mit DANE und DNSsec

Peer Heinlein, den man vermutlich nicht mehr vorstellen muss, erläuterte gut verständlich die Hintergründe und die praktisch Umsetzung von DANE zur Absicherung von SSL/TSL durch TLSA-Records im DNS und stellte zugleich umfänglich die Grundlagen für die Umsetzung von DNSsec als Voraussetzung dafür vor.

DNSsec sichert das DNS kryptographisch gegen das “Unterschieben” falscher Daten und damit die böswillige “Umleitung” von Zugriffen auf falsche Ziele ab. Hat man nun das DNS als krytographisch sichere Basis für die Speicherung und Übertragung von Daten, muss das nicht auf die klassische Umwandlung von Hostnamen und Domains in IP-Adressen oder die Definition von Mail eXchangern (MX) beschränkt bleiben - man kann vielmehr weitere Informationen über Hosts und Domains hinterlegen. Dazu zählt bspw. die Angabe des Zertifikats, das der entsprechende Dienst für die gesicherte Datenübertragung via SSL bzw. TLS verwendet. Auf diese Weise werden CAs einerseits überflüssig und andererseits wird das Problem der fehlenden Verlässlichkeit solcher CAs gelöst - ein sehr interessanter Ansatz.

Auch GPG-Schlüssel können übrigens im DNS hinterlegt werden …

Auch die Folien dieses Vortrags lassen sich nachlesen.

Firewallmanagement ohne Kopfschmerzen

Anders Henke, Systemarchitekt bei der 1&1 Internet AG, schilderte unter der Überschrift “Firewallmanagement ohne Kopfschmerzen” das dort eingesetzte Konzept zum Management der Firewalls, die die Unzahl der dort eingesetzten Systeme voneinander und vom Internet trennen. Man setzt dort, grob umschrieben, auf eine Firewall nach “draußen”, die granulare Regelsätze für den Zugriff auf öffentlich zugängliche Systeme enthält, ergänzt um eine deutlich grobere Lösung für die interne Trennung der Netze, die Zugriffe nur auf Ebene von ganzen Subnetzen zulässt oder sperrt. Die differenzierteren Zugriffsrechte für einzelne Systeme und Dienste werden auf Ebene der einzelnen Hosts durch host-basierte Firewalls (netfilter) umgesetzt, die aber zentral gemanaged werden.

Ausgehend von wenigen System- und Default-Regeln ist die Verantwortung für die Formulierung der Firewallregeln auf die Betreiber der jeweiligen Dienste delegiert. Soll ein bestimmter Dienst auf einen bestimmten anderen Dienst zugreifen können, kann der Verantwortliche für den Host, auf dem der letztgenannte Dienst läuft, eine entsprechende Firewallregel erzeugen - oder den Verantwortlichen für den “anfragenden” Dienst die Regel formulieren lassen und sie dann freigeben. Die Verantwortung kann ggf. auf das Team delegiert werden, das nicht den Rechner selbst, sondern den entsprechenden Dienst betreut. Dabei bietet die Oberfläche im Regelfall keine IP-Adressen oder Rechnernamen zur Auswahl an, sondern Dienste; die Umsetzung in ein entsprechendes Regelwerk erfolgt dann intern anhand der ohnehin notwendigerweise vorhandenen Daten, auf welchem Rechner oder welchem Rechnerpark die entsprechenden Dienste laufen. Ziehen Dienste um, kommen Rechner hinzu oder fallen weg, müssen die formulierten Firewallregeln daher nicht geändert werden; sie werden vielmehr automatisch angepasst und neu verteilt.

Das ermöglicht die Verwaltung der Firewallregeln durch die Dienstverantwortlichen selbst, entlastet die Administration entsprechend und beschleunigt zudem Änderungen.

I love logging

Logging ist toll - nützt aber nur dann etwas, gerade in größeren Umgebungen, wenn es zentralisiert und automatisiert auswertbar ist. Jens Kühnel bot eine Übersicht über die verschiedenen Logformate vom klassischen syslog über das Journal von systemd bis zu Logstash, die Transportformate, mit denen die Daten von dort, wo sie anfallen oder gesammelt werden, zum Speicherort kommen, und über entsprechende Storagemöglichkeiten.

Unter ilovelogging.org soll zukünftig eine Anlaufstelle zum Thema “strukturiertes Logging” entstehen. Bisher gibt es dort schon eine Mailingliste für am Thema Interessierte.

Medley der Containertechniken

Erkan Yanar knüfte in unnachahmlicher Weise an den ersten Vortrag des Tages an und stellte mit Namespaces, cgroups, Capabilities und chroot die notwendigen Bestandteile und Grundlagen von Linux-Containern am praktischen Beispiel vor: zunächst “von Hand”, dann mit lxc, systemd-nspawn und Docker.

Ein wunderbarer Überblick insbesondere auch für den, der bisher keinen blassen Schimmer davon hatte, was die Container-Welt im innersten zusammenhält.

rsyslog: dem Admin das Leben erleichtern

Rainer Gerhards, der Hauptentwickler von rsyslog, stellte im Anschluss die Möglichkeiten dar, die das System bietet: die neue, besser verständliche und sauber strukturierte Konfigurationssprache, die Möglichkeit, auf einfache Weise Output- und Modification-Plugins in beliebigen Sprachen zu schreiben, die im Prinzip nur von STDIN lesen und ggf. auf STDOUT ausgeben können müssen, und das Modul impstats zur Performance-Messung.

Außerdem stellte er das rsyslog package repository und das rsyslog-doc-Projekt vor und berichtete über seine derzeitige Arbeit an einem System zur Normalisierung von Logs, für das er noch entsprechende Echtbeispiele (in ausreichender Größe) sucht.

The Document Foundation - Ein Blick hinter die Kulissen

Florian Effenberger stellte die interessante Struktur der Document Foundation, einer Stiftung deutschen Rechts, die sich der Förderung von offener Office-Software verschrieben hat und namentlich LibreOffice weiterentwickelt. Auch dessen derzeitige und künftige Entwicklung kam daher nicht zu kurz: die für Juli erwartete Version 4.5 soll eine Möglichkeit zur PDF-Signierung und eine 64bit-Version für Windows enthalten. Weitere Projekte sind eine “Fernbedienung” der Präsentations-Software LibreOffice Impress über Smartphone oder Tablet - die auch für den Vortrag Anwendung fand -, eine Android-Version von LibreOffice sowie LibreOffice Online, eine Cloud-Version der Software, ein zentrales Repository für Vorlagen und Erweiterungen sowie eine LibreOffice-Zertifizierung.

Nicht zuletzt verdient auch das Document Liberation Project Erwähnung, das sich zum Ziel gesetzt hat, die Konvertierung proprietärer Formate - auch solcher von sehr alter Software - ins Open Document Format zu ermöglichen und die entsprechenden Bibliotheken und Importfilter allgemein verfügbar zu machen.

Die Vortragsfolien lassen sich bei Speaker Deck nachlesen.

Erfolgreiche Retrospektiven moderieren

Die letzten beiden Vorträge hatten ihren Fokus weiter weg von der Technik als sonst für die Konferenz üblich.

Den Anfang machte insoweit Judith Andresen mit einem wirklich spritzigen Vortrag über die Wichtigkeit von Retrospektiven in agilen Umgebungen mit Beispielen für passende Moderationstechniken. Die Präsentation vermittelt gut die Inhalte des Vortrags, kann aber den Live-Eindruck nur unvollkommen wiedergeben. ![]()

Fachartikel schreiben

Den Abschluss der Veranstaltung machte für mich der Vortrag von Anika Kehrer, der Chefredakteurin der UpTimes, der Mitgliederzeitschrift der GUUG, die die einzelnen Schritte von der Idee für einen Fachartikel bis zur Veröffentlichung darstellte und dabei aus ihrer reichen journalistischen Erfahrung berichtete.

Insgesamt waren es zwei spannende und interessante Tage mit vielen neuen Eindrücken, die sich jetzt erst einmal setzen müssen, und Anregungen, wieder einmal das eine oder andere neue auszuproberen - as time permits.

Kommentare

Ansicht der Kommentare: Linear | Verschachtelt